Quem nunca recebeu um e-mail falso que atire o primeiro mouse, a ideia da série de posts é analisar e-mails de phishing

O primeiro e-mail a ser analisado será esse possível processo que está pendente em meu nome (oh my god)

1- Analise superficial

Somente analisando o e-mail de forma superficial, podemos localizar algumas coisas suspeitas:

- Erros de ortografia (Vizualizar, falta de acento, etc)

- A pessoa que escreveu não sabe utilizar a vírgula

- A pessoa que recebeu o e-mail (no caso eu), não estava esperando um processo kkkk

2- Analisando o cabeçalho

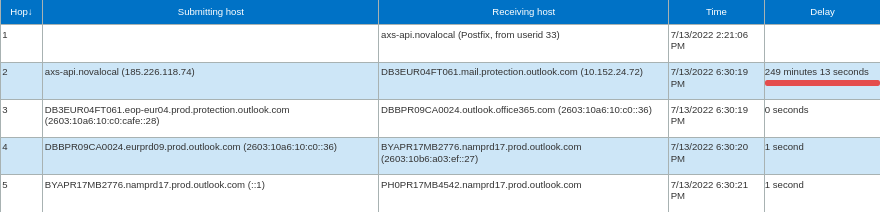

Para analisar o cabeçalho do e-mail, vamos utilizar o site https://mha.azurewebsites.net/

Os hops mostram a sequência por onde passou o e-mail, dessa forma sabemos que o e-mail saiu do axs-api.novalocal que é o IP 185.226.118.74

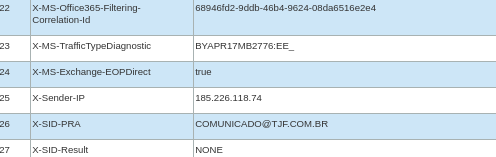

Podemos confirmar isso analisando as outras informações do header do e-mail, a informação X-SENDER-IP informa o endereço IP do servidor que fez o envio do e-mail

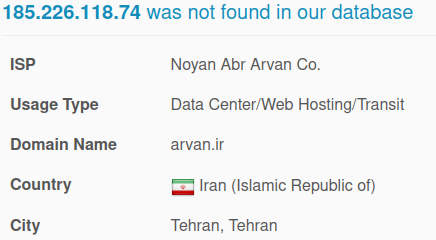

Vamos verificar o que conseguimos descobrir de informação sobre o IP que fez o envio da mensagem, para isso vou utilizar o AbuseIPDB

Agora sabemos que o e-mail foi enviado a partir de um IP do Iran (estranho, não ?), bora descobrir o conteúdo da mensagem.

Ao analisar o conteúdo, é possível verificar que caso a pessoa clicasse para baixar o anexo, ou para visualizar o documento, na verdade ela iria baixar o arquivo HM.zip do site datahappys[.]b-cdn[.]net

3- Analisando os arquivos maliciosos

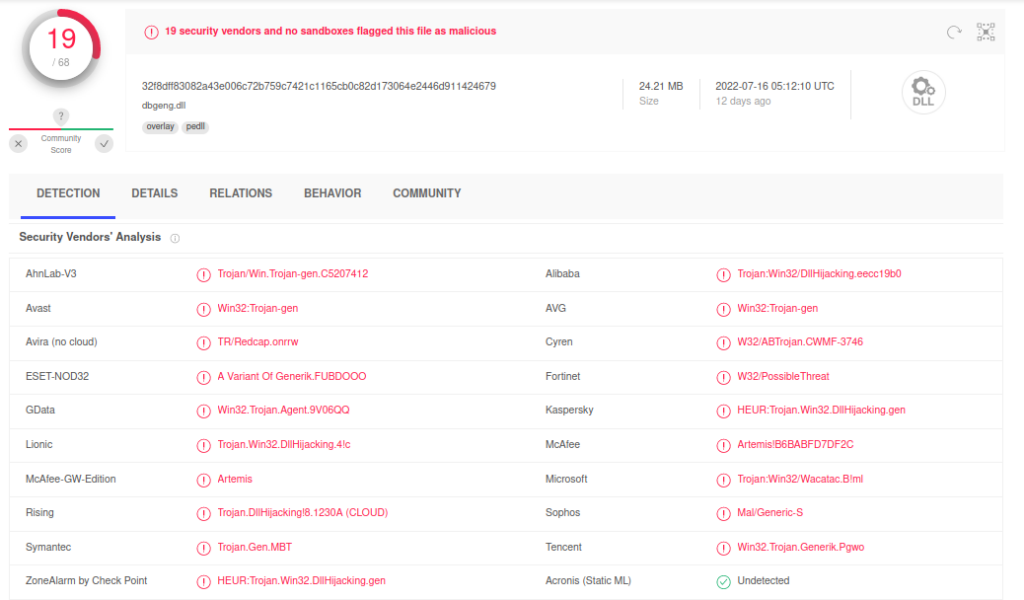

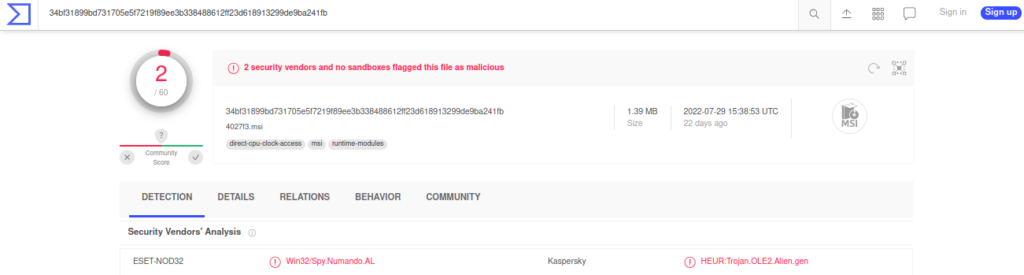

Para realizar a análise estática vamos utilizar o VirusTotal.

Somente dois antivírus identificaram como um arquivo malicioso

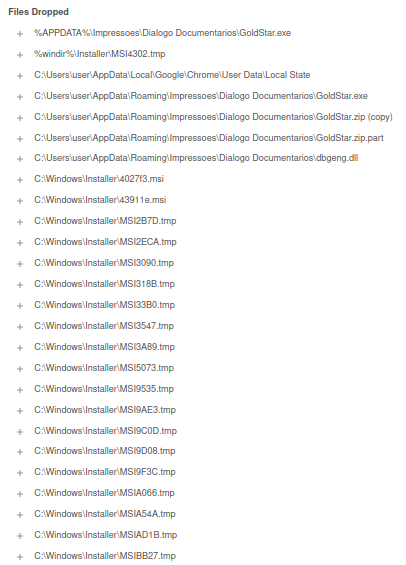

Se fomos analisar a aba de behavior podemos verificar que o arquivo HM.MSI na verdade é um dropped para a criação do arquivo GoldStar.exe e ele será armazenado em “C:\Users\Nome-do-usuario-que-fez-download\AppData\Roaming\Impressoes\Dialogo Documentario” junto com a DLL dbgeng.dll e outros dois instaladores dentro de C:\Windows\Installer

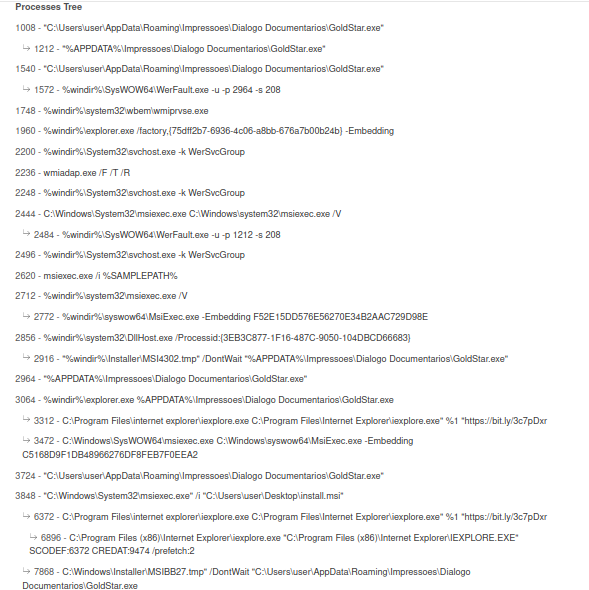

E temos a indicação das execuções que se sucedem após a instalação do HM.MSI

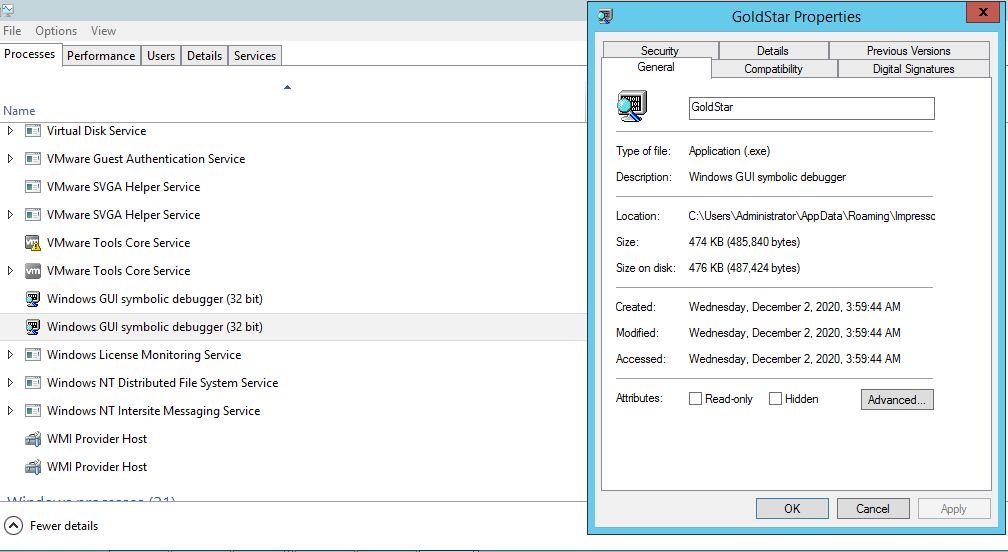

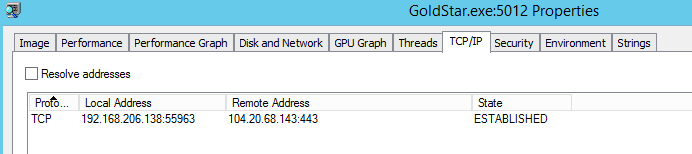

Caso a pessoa execute, teremos o seguinte cenário.

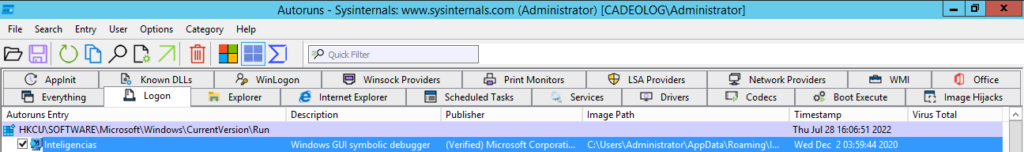

Podemos verificar que ele tem persistência via registro

Faz comunicação ativa com domínio atrás da Cloudflare

E o grande problema é a DLL criada junto a GoldStar.exe (quando é executado o HM.msi), ela é bem conhecida pelos Antivírus por ser um Trojan.