O código encontra-se em https://github.com/felipe8398/Failure-Authentication-4625

OBJETIVO:

BUSCAR LOGS DE FALHA DE AUTENTICAÇÃO EM SERVIDOR WINDOWS SERVER.

O script realiza a busca pelo Event ID 4625

Como executar ?

- Buscar todas as falha de autenticação com ID 4625.

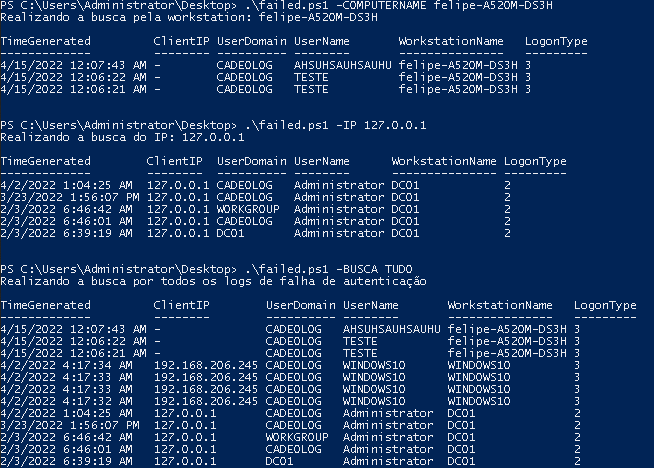

.\failed.ps1 -BUSCA TUDO

- Buscando falha de autenticação que partiram do IP informado.

.\failed.ps1 -IP 127.0.0.1

- Buscando falhas de autenticação pelo nome do host que tentou se conectar ao servidor.

.\failed.ps1 -COMPUTERNAME felipe-A520M-DS3H

Observação

Script foi testado somente no Windows Server 2012 R2 Datacenter

Ideias e melhorias são bem vindas

A base do script foi retirada do site: http://woshub.com/rdp-connection-logs-forensics-windows/